Hur man upptäcker VPNFilter Malware innan det förstör din router

Annons

Router, nätverksenhet och Internet of Things skadlig programvara blir allt vanligare. Mest fokuserar på att infektera utsatta enheter och lägga till dem i kraftfulla botnät. Routrar och Internet of Things (IoT) enheter är alltid igång, alltid online och väntar på instruktioner. Perfekt botnetfoder, då.

Men inte alla skadliga program är desamma.

VPNFilter är ett förstörande hot mot skadlig programvara för routrar, IoT-enheter och till och med vissa nätverksbundna lagringsenheter (NAS). Hur ser du efter en VPNFilter-infektion med skadlig kod? Och hur kan du städa upp det? Låt oss titta närmare på VPNFilter.

Vad är VPNFilter?

VPNFilter är en sofistikerad modulär skadlig programvariant som främst riktar sig till nätverksenheter från ett stort antal tillverkare, liksom NAS-enheter. VPNFilter hittades ursprungligen på Linksys, MikroTik, NETGEAR och TP-Link nätverksenheter samt QNAP NAS-enheter, med cirka 500 000 infektioner i 54 länder.

Teamet som avslöjade VPNFilter, Cisco Talos, uppdaterade nyligen information om skadlig programvara, vilket indikerar att nätverksutrustning från tillverkare som ASUS, D-Link, Huawei, Ubiquiti, UPVEL och ZTE nu visar VPNFilter-infektioner. I skrivande stund påverkas dock inga Cisco-nätverksenheter.

Malware är till skillnad från de flesta andra IoT-fokuserade skadlig programvara eftersom det kvarstår efter en omstart av systemet, vilket gör det svårt att utrota. Enheter som använder sina inloggningsuppgifter eller med kända nolldagars sårbarheter som inte har fått firmware-uppdateringar är särskilt sårbara.

Vad gör VPNFilter?

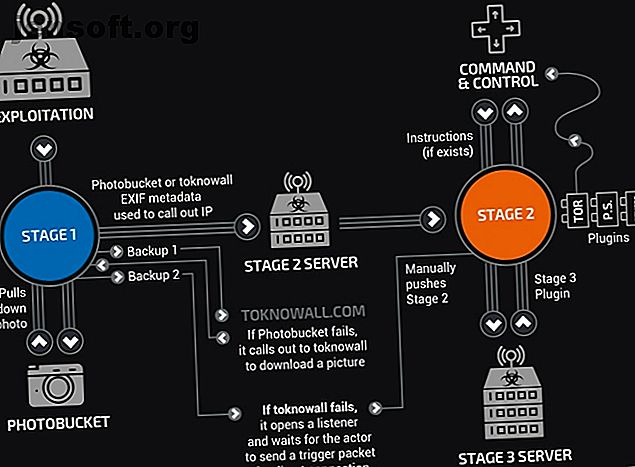

Så VPNFilter är en "flerstegs, modulär plattform" som kan orsaka förstörande skador på enheter. Dessutom kan det också fungera som ett datainsamlingshot. VPNFilter fungerar i flera steg.

Steg 1: VPNFilter Stage 1 etablerar ett strandhuvud på enheten, kontaktar dess kommando- och kontrollserver (C&C) för att ladda ner ytterligare moduler och vänta på instruktioner. Steg 1 har också flera inbyggda uppsägningar för att hitta steg 2 C & C i händelse av infrastrukturförändring under installationen. Stage 1 VPNFilter-malware kan också överleva en omstart, vilket gör det till ett robust hot.

Steg 2: VPNFilter Stage 2 kvarstår inte genom en omstart, men den har ett större kapacitet. Steg 2 kan samla in privat data, köra kommandon och störa enhetshanteringen. Det finns också olika versioner av etapp 2 i naturen. Vissa versioner är utrustade med en förstörande modul som skriver över en partition av enhetens firmware och startar sedan om för att göra enheten oanvändbar (skadlig programvara teglar routern, IoT eller NAS-enheten, i princip).

Steg 3: VPNFilter Stage 3-moduler fungerar som plugins för Stage 2 och utökar funktionaliteten för VPNFilter. En modul fungerar som en paketfäktare som samlar inkommande trafik på enheten och stjäl referenser. En annan tillåter Stage 2-malware att kommunicera säkert med Tor. Cisco Talos fann också en modul som injicerar skadligt innehåll i trafik som passerar genom enheten, vilket innebär att hackaren kan leverera ytterligare exploater till andra anslutna enheter via en router, IoT eller NAS-enhet.

Dessutom möjliggör VPNFilter-moduler "stöld av referenser för webbplatser och övervakning av Modbus SCADA-protokoll."

Fotodelning Meta

En annan intressant (men inte nyligen upptäckt) funktion för VPNFilter-skadlig programvara är dess användning av fotodelningstjänster online för att hitta IP-adressen till dess C & C-server. Talos-analysen fann att skadlig programvara pekar på en serie Photobucket-URL: er. Den skadliga programvaran laddar ner den första bilden i galleriet som URL-referenser och extraherar en server-IP-adress som är dold i bildmetadata.

IP-adressen "extraheras från sex heltal för GPS-latitud och longitud i EXIF-informationen." Om det misslyckas faller Stage 1-skadlig programvara tillbaka till en vanlig domän (toknowall.com - mer om detta nedan) för att ladda ner bilden och försök med samma process.

Riktat paket sniffar

Den uppdaterade Talos-rapporten avslöjade några intressanta insikter i VPNFilter-paketets snifningsmodul. I stället för att bara hoovera allt, har det en ganska strikt uppsättning regler som riktar sig till specifika typer av trafik. Specifikt trafik från industriella kontrollsystem (SCADA) som ansluter med hjälp av TP-Link R600 VPN: er, anslutningar till en lista med fördefinierade IP-adresser (indikerar en avancerad kunskap om andra nätverk och önskvärd trafik), samt datapaket med 150 byte eller större.

Craig William, ledande teknikledare och global outreachchef på Talos, sa till Ars, ”De letar efter mycket specifika saker. De försöker inte samla så mycket trafik som de kan. Det handlar om vissa mycket små saker som referenser och lösenord. Vi har inte så mycket intel på det annat än att det verkar otroligt riktat och otroligt sofistikerat. Vi försöker fortfarande ta reda på vem de använde det på. ”

Var kom VPNFilter ifrån?

VPNFilter tros vara arbetet i en statligt sponsrad hacking-grupp. Att den ursprungliga VPNFilter-infektionsstörningen övervägande kände i hela Ukraina, pekade inledande fingrar på ryskstödda fingeravtryck och hacking-gruppen Fancy Bear.

Men det är sofistikeringen av skadlig programvara, det finns ingen tydlig uppkomst och ingen hacking-grupp, nationalstat eller på annat sätt har gått framåt för att göra anspråk på skadlig programvara. Med tanke på de detaljerade reglerna för skadlig kod och inriktning på SCADA och andra industriella systemprotokoll verkar det vara troligt att en nationstatsaktör.

Oavsett vad jag tror tror FBI att VPNFilter är en Fancy Bear-skapelse. I maj 2018 grep FBI en domän - ToKnowAll.com - som tros ha använts för att installera och kommandera Stage 2 och Stage 3 VPNFilter skadlig programvara. Domänbeslaget hjälpte säkert till att stoppa den omedelbara spridningen av VPNFilter, men avbröt inte huvudartären; den ukrainska SBU tog ned en VPNFilter-attack på en kemisk bearbetningsanläggning i juli 2018, för en.

VPNFilter har också likheter med skadlig programvara från BlackEnergy, en APT-trojan som används mot ett brett spektrum av ukrainska mål. Även om detta är långt ifrån fullständiga bevis, kommer den systemiska inriktningen på Ukraina främst från hackinggrupper med ryska band.

Är jag infekterad med VPNFilter?

Chansen är stor att din router inte har VPNFilter skadlig programvara. Men det är alltid bättre att vara säker än ledsen:

- Kolla den här listan för din router. Om du inte är med på listan är allt okej.

- Du kan gå till Symantec VPNFilter Check-webbplatsen. Markera rutan för villkor och tryck sedan på Kör VPNFilter-kontrollknappen i mitten. Testet avslutas inom några sekunder.

Jag är smittad av VPNFilter: Vad gör jag?

Om Symantec VPNFilter Check bekräftar att din router är infekterad, har du en tydlig åtgärd.

- Återställ routern och kör sedan VPNFilter Check igen.

- Återställ routern till fabriksinställningar.

- Ladda ner den senaste firmware för din router, och slutför en ren firmwareinstallation, helst utan att routern upprättar en online-anslutning under processen.

Dessutom måste du fylla i fullständiga systemsökningar på varje enhet som är ansluten till den infekterade routern.

Du bör alltid ändra standardinloggningsuppgifterna för din router, liksom alla IoT- eller NAS-enheter (IoT-enheter gör inte denna uppgift lätt. Varför Internet of the Things är den största säkerhetsmardröm Varför Internet of Things är den största Security Nightmare En dag kommer du hem från jobbet för att upptäcka att ditt molnaktiverade hemsäkerhetssystem har brutits. Hur kan detta hända? Med Internet of Things (IoT) kan du ta reda på det hårda sättet. Läs mer) om det är möjligt . Även om det finns bevis för att VPNFilter kan undvika vissa brandväggar, med en installerad och korrekt konfigurerad 7 enkla tips för att säkra din router och Wi-Fi-nätverk på några minuter 7 enkla tips för att säkra din router och Wi-Fi-nätverk på några minuter och avlyssna din Wi-Fi-trafik, stjäla dina lösenord och kreditkortsnummer? Skulle du ens veta om någon var? Förmodligen inte, så säkra ditt trådlösa nätverk med dessa sju enkla steg. Läs mer kommer att hjälpa till att hålla många andra otäcka saker ur ditt nätverk.

Se upp för Router Malware!

Router malware är allt vanligare. IoT-skadlig kod och sårbarheter finns överallt, och med antalet enheter som kommer online kommer det bara att bli värre. Din router är kontaktpunkten för data i ditt hem. Ändå får den inte nästan lika stor säkerhetsuppmärksamhet som andra enheter.

Enkelt uttryckt är din router inte säker som du tror 10 sätt din router är inte lika säker som du tror 10 sätt din router är inte så säker som du tror Här är 10 sätt din router kan utnyttjas av hackare och drive- av trådlösa kapare. Läs mer .

Utforska mer om: Internet of Things, Malware, Online Security, Router.