6 sätt att hålla sig säkra från komprometterade Tor-utgångsnoder

Annons

Tor är ett av de kraftfullaste verktygen för att skydda din integritet på internet. Men som sett under de senaste åren kommer kraften från Tor med begränsningar. Idag ska vi titta på hur Tor fungerar, vad den gör och inte gör och hur man kan vara säker när han använder det.

Läs vidare om hur du kan hålla dig säker från falska eller dåliga Tor-utgångsnoder.

Tor i ett nötskal: Vad är Tor?

Tor fungerar så här: när du skickar ett meddelande via Tor, skickas det på en slumpmässig kurs i hela Tor-nätverket. Det gör detta med hjälp av en teknik som kallas "lökrutning." Löksrutning är lite som att skicka ett meddelande förseglat i en serie kuvert, var och en säkrad med ett hänglås.

Varje nod i nätverket dekrypterar meddelandet genom att öppna det yttersta kuvertet för att läsa nästa destination och skicka sedan de fortfarande förseglade (krypterade) inre kuverten till nästa adress.

Som ett resultat kan ingen enskild Tor-nätverksnod se mer än en enda länk i kedjan, och meddelandets väg blir extremt svårt att spåra.

Men så småningom måste meddelandet sluta någonstans. Om det går till en "Tor dold tjänst", kvarstår dina data i Tor-nätverket. En Tor-dold tjänst är en server med en direkt anslutning till Tor-nätverket och utan anslutning till det vanliga internet (ibland kallad clearnet).

Men om du använder Tor Browser och Tor-nätverket som proxy till clearnet blir det lite mer komplicerat. Din trafik måste gå igenom en "utgångsnod." En utgångsnod är en speciell typ av Tor-nod som leder din internettrafik tillbaka till clearnet.

Medan majoriteten av Tor-utgångsnoderna är bra, är vissa problem. Din internettrafik är sårbar för att snoopa från en utgångsnod. Men det är viktigt att notera att det är långt ifrån alla. Hur illa är problemet? Kan du undvika skadliga utgångsnoder?

Hur man fångar dåliga Tor-utgångsnoder

En svensk säkerhetsforskare som använder namnet “Chloe” utvecklade en teknik som lurar korrupta Tor-utgångsnoder för att avslöja sig [Internet Archive-länk; originalblogg är inte längre aktiv]. Tekniken är känd som en honeypot, och här är hur den fungerar.

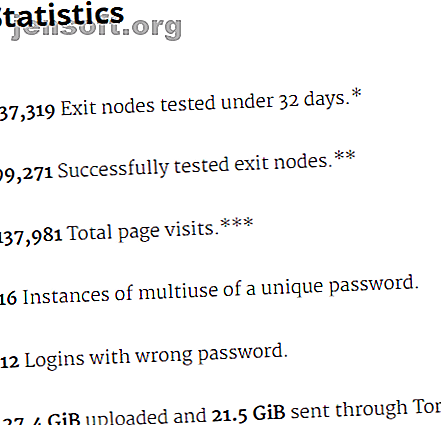

Först skapade Chloe en webbplats med ett legitimt domännamn och webbdesign för att fungera som honungspot. För det specifika testet skapade Chloe en domän som liknade en Bitcoin-handlare. Sedan laddade Chloe ned en lista över varje Tor-utgångsnod som var aktiv vid den tiden, inloggad på Tor och använde varje Tor-utgångsnod i sin tur för att logga in på webbplatsen.

För att hålla resultaten rena använde hon ett unikt konto för varje utgångsnod i fråga (cirka 1 400 vid tidpunkten för forskningen).

Sedan lade Chloe sig tillbaka och väntade en månad. Alla utgångsnoder som försökte stjäla inloggningsuppgifter från den avgående Tor-trafiken skulle se de unika inloggningsuppgifterna, stjäla användarnamn och lösenord och försöka använda dem. Honeypoten Bitcoin-handelsplatsen noterar inloggningsförsöken och gjorde en anteckning.

Eftersom varje användarnamn och lösenordskombination var unik för varje utgångsnod, avslöjade Chloe snabbt flera skadliga Tor-utgångsnoder.

Av de 1400 noderna försökte 16 att stjäla inloggningsuppgifterna. Det verkar inte som många, men även en är för mycket.

Är Tor-utgångsnoder farliga?

Chloes Tor-utgångsnudeprojektförsök lyste upp. Det illustrerade att skadliga Tor-utgångsnoder kommer att ta chansen att använda all data de kan skaffa.

I det här fallet honeypot-forskningen bara plockade upp Tor-utgångsnoderna vars operatörer har intresse av att snabbt stjäla några Bitcoins. Du måste tänka på att en mer ambitiös kriminell förmodligen inte skulle dyka upp i en så enkel honeypot.

Det är emellertid en fråga om demonstration av skadan som en skadlig Tor-utgångsnod kan göra, med möjlighet.

År 2007 körde säkerhetsforskaren Dan Egerstad fem komprometterade Tor-utgångskoder som ett experiment. Egerstad befann sig snabbt i besittning av inloggningsuppgifter för tusentals servrar över hela världen - inklusive servrar som tillhör de australiska, indiska, iranska, japanska och ryska ambassaderna. Förståeligtvis kommer dessa med en enorm mängd extremt känslig information.

Egerstad uppskattar att 95% av trafiken som körde genom sina Tor-utgångsnoder var okrypterad med hjälp av standard HTTP-protokollet, vilket gav honom fullständig tillgång till innehållet.

Efter att han publicerat sin forskning online, blev Egerstad överfall av svensk polis och tagits i förvar. Han hävdar att en av poliserna berättade för honom att gripandet berodde på det internationella trycket kring läckan.

5 sätt att undvika skadliga Tor-utgångsnoder

De utländska makterna vars information komprometterades gjorde ett grundläggande misstag; de missförstod hur Tor fungerar och vad den är för. Antagandet är att Tor är ett krypteringsverktyg från en till ände. Det är det inte. Tor kommer att anonymisera ursprunget till din surfning och meddelande, men inte innehållet.

Om du använder Tor för att surfa på det vanliga internet kan en utgångsnod snäva på din surfningssession. Det ger ett kraftfullt incitament för samvetslösa människor att ställa in utgångsnoder enbart för spionage, stöld eller utpressning.

Den goda nyheten är att det finns några enkla knep som du kan använda för att skydda din integritet och säkerhet när du använder Tor.

1. Håll dig på Darkweb

Det enklaste sättet att hålla sig säker från dåliga utgångsnoder är att inte använda dem. Om du håller dig med att använda Tor dolda tjänster kan du hålla all din kommunikation krypterad utan att någonsin gå ut till clearnet. Detta fungerar bra när det är möjligt. Men det är inte alltid praktiskt.

Med tanke på att Tor-nätverket (ibland kallat ”darkweb”) är tusentals gånger mindre än det vanliga internet, hittar du inte alltid det du letar efter. Dessutom, om du vill använda någon social mediewebbplats (rad Facebook, som fungerar en Tor-lökwebbplats. Hur man bläddrar i Facebook över Tor i 5 steg Hur bläddrar du via Facebook över Tor i 5 steg Vill du hålla dig säker när du använder Facebook? nätverket har lanserat en .onion-adress! Så här använder du Facebook på Tor. Läs mer), du kommer att använda en utgångsnod.

2. Använd HTTPS

Ett annat sätt att göra Tor säkrare är att använda en-till-än-kryptering. Fler webbplatser än någonsin använder HTTPS för att säkra din kommunikation. Google gör HTTPS till Chrome-standard Google gör HTTPS till Chrome-standard Med över hälften av alla webbplatser som nu är krypterade är det dags att tänka på HTTPS som standardalternativ snarare än undantaget. Det är åtminstone enligt Google. Läs mer, snarare än den gamla, osäkra HTTP-standarden. HTTPS är standardinställningen i Tor för webbplatser som stöder den. Observera också att .onion-webbplatser inte använder HTTPS som standard eftersom kommunikation i Tor-nätverket, som använder Tor-dolda tjänster, till sin natur är krypterad.

Men om du aktiverar HTTPS, när din trafik lämnar Tor-nätverket genom en utgångsnod, behåller du din integritet. Kolla in den elektroniska frontierfondens Tor och HTTPS interaktiva guide för att förstå mer om hur HTTPS skyddar din internettrafik.

I alla fall, om du ansluter till en vanlig webbplats med Tor Browser, se till att HTTPS-knappen är grön innan du överför någon känslig information.

3. Använd anonyma tjänster

Det tredje sättet du kan förbättra din Tor-säkerhet är att använda webbplatser och tjänster som inte rapporterar om dina aktiviteter som en självklarhet. Det är lättare sagt än gjort i denna dag och ålder, men några små justeringar kan ha en betydande inverkan.

Om du till exempel byter från Google-sökning till DuckDuckGo minskar du spårbar datafotavtryck. Att byta till krypterade meddelandetjänster som Ricochet (som du kan dirigera över Tor-nätverket) förbättrar också din anonymitet.

4. Undvik att använda personlig information

I tillägg till att använda verktyg för att öka din anonymitet, bör du också avstå från att skicka eller använda någon personlig information om Tor. Att använda Tor för forskning är bra. Men om du deltar i forum eller interagerar med andra Tor dolda tjänster, använd inte någon personlig identifierbar information.

5. Undvik inloggningar, prenumerationer och betalningar

Du bör undvika webbplatser och tjänster som kräver att du loggar in. Vad jag menar här är att skicka dina inloggningsuppgifter via en skadlig Tor-utgångsnod kan få allvarliga konsekvenser. Chloes honeypot är ett perfekt exempel på detta.

Om du loggar in på en tjänst med Tor kan du också börja använda identifierbar kontoinformation. Om du till exempel loggar in på ditt vanliga Reddit-konto med Tor måste du överväga om du har identifierande information som redan är kopplad till det.

På liknande sätt är Facebook-lökwebbplatsen en säkerhets- och integritetsökning, men när du loggar in och posterar med ditt vanliga konto är det inte doldt och vem som helst kan spåra det (även om de inte skulle kunna se platsen du skickade den från).

Tor är inte magi. Om du loggar in på ett konto lämnar det ett spår.

6. Använd ett VPN

Använd slutligen ett VPN. Ett virtuellt privat nätverk (VPN) skyddar dig från skadliga utgångsnoder genom att fortsätta att kryptera dina data när det lämnar Tor-nätverket. Om dina data förblir krypterade har en skadlig utgångsnod ingen chans att fånga upp dem och försöka ta reda på vem du är.

Två av MakeUseOfs favorit-VPN-leverantörer är ExpressVPN (MakeUseOf-läsare får 49% rabatt) och CyberGhost (våra läsare kan spara 80% med en treårsregistrering). Båda har långa, respekterade historier om att hålla dina data privata när det gäller.

Förbli säkert när du använder Tor

Tor, och i förlängningen, darkweb, behöver inte vara farligt. Om du följer säkerhetstips i den här artikeln kommer dina chanser att exponeras drastiskt att minska. Det viktiga att komma ihåg är att gå långsamt!

Vill du lära dig mer om Tor och den mörka webben? Registrera dig i den kostnadsfria MakeUseOf-e-postkursen och utforska hur du kan utforska det dolda internetet - det kommer att hålla dig säker när du korsar en dold internetvärld. Annars kan du kolla in min inofficiella användarhandbok till Tor för mer säkerhetstips och tricks. Riktigt privat surfning: En inofficiell användarhandbok för Tor verkligen privat surfning: En inofficiell användarhandbok till Tor Tor ger verkligt anonym och ospårbar webbläsning och meddelanden, samt åtkomst till den så kallade ”Deep Web”. Tor kan inte troligtvis brytas av någon organisation på planeten. Läs mer .

Utforska mer om: Kryptering, integritetsskydd, övervakning, Tor-nätverk.